曾 勇,马 睿,汪 超,王营杰,夏海斌,虞 江

(1.中国电科网络安全科技股份有限公司,四川 成都 610041;2.中国人民解放军联勤保障部队,湖北 武汉 430010;3.中国人民解放军93501 部队,北京 100061)

0 引言

移动办公越来越得到企事业单位的重视,已成为现代办公的一种重要手段。但移动办公面临着假冒身份、非法接入、越权访问以及信息泄密等安全风险,直接威胁移动办公业务和数据的安全。传统的安全解决办法是以移动办公系统为中心,在企业边界上设置隔离认证区进行认证与访问控制,把具有内、外网互联需求的网络划分为内部网络和外部网络,认定内网是可信域[1]。随着移动通信网络的高速发展、移动智能终端性能的迅速提高和移动办公技术的不断更新,现代移动办公与传统移动办公相比,出现了许多新的特点,主要表现在以下几个方面:

一是由固定方式向移动化的办公方式的改变[2],参与者从企业内部人员向企业外部协作人员外延,办公系统的业务和数据逐步向云上迁移,导致移动办公已打破传统的企业物理边界。

二是来自企业外部,特别是以零日攻击(Zero Day,0Day)、高级长期威胁(Advanced Persistent Threat,APT)为代表的高级攻击防不胜防。

三是企业内部缺乏足够的安全访问控制,往往因为非授权访问、员工犯错等原因,导致“合法用户”可以越权访问特定的业务和数据资源。

因此,现代的移动办公网络边界已被打破,传统的安全解决办法已不再适用于现代移动办公的安全需要。2010 年,John Kindervag 提出了零信任网络的概念,其能够在不依赖网络传输层物理安全机制的前提下,有效保护网络通信和业务访问[3]。零信任网络的宗旨是不再自动信任网络内部和外部的任何人、事、物,在授权前对人、事、物都需要进行验证[4],采取以用户身份为中心,先认证后连接、动态授权和信息加密传输的安全设计,实现网络通信和业务访问安全。零信任网络可有效解决基于网络边界防护的安全架构失效问题[5],业界研究人员也进行了大量的研究工作[6-10]。本文基于零信任网络架构,研究适合移动办公系统的身份认证及访问控制机制,解决现代移动办公系统中业务访问面临的安全问题。

1 零信任网络

1.1 架构模型

零信任网络架构模型分为控制平面和数据平面[1-2],如图1 所示。

1.1.1 控制平面

控制平面包括多源输入和策略判定。多源输入包括身份管理系统、设备管理系统、安全管理系统、监测系统、风险分析、数据访问策略和证书系统等,策略判定包括策略引擎和控制引擎。多源输入为内嵌在控制平面内的信任评估算法提供输入参数,策略引擎获得信任评估算法评估结果并生成访问策略,控制引擎提供访问数据平面的控制权。

1.1.2 数据平面

数据平面包括用户终端、安全代理和业务应用。用户终端作为用户访问业务应用的操作平台,业务应用的系统、数据等资源集中部署于业务应用服务器,安全代理部署在用户终端与业务应用之间,为用户访问业务应用提供代理服务。

1.2 技术原理

零信任网络打破现有网络安全防护对内部网络信任的理念,默认内部网络与外部网络一样,都是不可信任和不安全的,对网络中的任何人、任何设备、任何系统、任何应用进行的任何连接,都需要进行认证和根据当前状态动态授权,实现访问控制。从以系统为中心的安全防护转变为以身份为中心的安全防护,对业务的访问把现有的先连接后认证模式转变为先认证后连接的新模式,即所有设备、用户和应用的业务访问都采用认证、授权和加密传输。具体实施原理如下:控制平面的信任评估算法利用多源输入信息,计算获得用户的信任评估值和生成访问策略;控制引擎根据策略引擎获得的信任评估值和访问策略,判定用户是否可以访问数据平面,并通知数据平面的安全代理;安全代理开启用户终端访问业务应用的通道,用户终端利用开启的通道实现业务应用的访问。

2 安全访问机制

2.1 系统组成

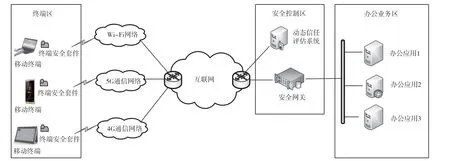

移动办公系统组成如图2 所示,由终端区、安全控制区和办公业务区组成,终端区包含手机、平板和笔记本电脑等各类移动终端设备,移动终端设备安装有终端安全套件,终端安全套件可为移动终端提供安全保密服务,利用4G/5G/Wi-Fi 等无线网络借助互联网接入安全控制区,通过安全控制区实现对办公业务区的访问。其中,安全控制区包含动态信任评估系统、安全网关等设备,办公业务区包含各类办公应用服务器等设备。

图2 移动办公系统组成

2.2 工作原理

(1)移动终端通过系统注册时约定的“敲门端口”,与动态信任评估系统之间建立连接,发送认证申请(签名)给动态信任评估系统。

(2)动态信任评估系统,基于签名和验签机制,对移动终端发送的认证申请签名进行验签,辨识移动终端的身份合法性,从而实现身份认证。在认证过程中,基于移动终端的安全属性、设备属性等进行新一轮的信任评估,评估结果若不能达到信任评估要求,则动态信任评估系统就不能通过对移动终端的身份认证,按“放弃且不回应”原则丢弃移动终端的认证申请。

(3)通过身份认证的移动终端,由动态信任评估系统生成认证令牌和访问控制安全策略(按需授权),同时分配一个安全网关的端口,移动终端通过该端口可与安全网关连接通信。一方面,动态信任评估系统把这些信息发送给安全网关;另一方面,动态信任评估系统对这些信息签名,作为移动终端认证申请的响应信息,并反馈给移动终端。

(4)安全网关接收到动态信任评估系统发送的信息后,打开分配的安全网关端口(超时自动关闭),等待移动终端连接访问。

(5)移动终端接收动态信任评估系统反馈的信息后,基于签名和验签机制,对动态信任评估系统反馈的认证申请响应信息的签名进行验签,辨识动态信任评估系统的身份合法性,从而实现身份认证;根据认证令牌、访问控制安全策略和拟访问办公业务区的资源信息,生成访问计划;利用分配的安全网关的端口与安全网关建立连接,发送访问计划(签名)给安全网关。

(6)安全网关利用认证令牌完成对移动终端的身份验证,不能通过身份认证时,按“放弃且不回应”原则,不给移动终端反馈信息;通过认证后,给移动终端分配访问办公应用的地址及端口,生成访问计划的应答信息(签名),并反馈给移动终端。

(7)移动终端接收安全网关反馈信息后,基于签名和验签机制,对安全网关反馈的访问计划的应答信息的签名进行验签,辨识安全网关的身份合法性,从而实现身份认证,同时获得访问办公应用的地址及端口。

(8)移动终端借助安全网关,利用访问办公应用的地址及端口等信息与办公业务区的办公应用建立安全通道,实现对办公应用的资源访问。

2.3 安全访问机制设计

基于零信任网络架构进行安全访问机制设计,主要体现在如下几个方面:

(1)采用先认证后连接的安全策略。在移动终端与办公应用之间建立访问连接前,移动终端需通过动态信任评估系统、安全网关的两次身份认证,认证通过方能建立访问连接,否则无法连接办公应用。移动终端与动态信任评估系统、安全网关之间采用双向认证机制,实现身份的互 认证。

(2)建立动态信任评估机制[1],实行动态授权。动态信任评估系统利用信任评估算法,根据移动终端当前包括的用户信息、位置、设备状态、访问信息、用户行为等安全属性和设备属性,对移动终端信任值进行动态评估,实时调整移动终端的访问控制安全策略,实现对移动终端的动态授权。信任评估算法计算获得新的信任值,与对应基准值(动态变化)进行比较,结合所要访问业务应用的属性进行最终的判断,确定用户终端是否可以访问办公 应用。

(3)系统资源采用隐身机制,构建多重防线。移动终端与办公应用之间建立三重防线。移动终端只有知道“敲门端口”才能访问动态信任评估系统,构建第一重防线;移动终端只有知道动态信任评估系统分配的安全网关端口才能连接访问安全网关,构建第二重防线;移动终端只有知道安全网关分配的办公应用地址及端口才能访问办公应用,构建第三重防线。

(4)基于密码技术,交互信息加密传输。移动终端与动态信任评估系统、安全网关之间交互的信息,包括认证、管理及安全属性、设备属性等,采用非对称密码机制对信息进行加密传输;移动终端与办公应用之间基于安全套接字层协议(Security Socket Layer,SSL)构建虚拟专用网络(Virtual Private Network,VPN),并建立远程安全访问通道SSL-VPN,进行信息加密传输,实现数据机密性、完整性保护和数据来源可认证性保护,确保数据传输安全。

3 实施方案

移动办公系统工作流程分为设备配置和注册、认证和授权及业务访问控制三个阶段。

3.1 设备配置和注册

移动终端、动态信任评估系统和安全网关之间的身份认证和交互信息,需要采用非对称密码体制实现信息的加密传输,因此在系统建设部署时,可通过安全渠道对移动终端、动态信任评估系统、安全网关进行公钥/私钥对的设置以及对方公钥设置,并且动态信任评估系统需要对管理的移动终端和安全网关进行注册,注册信息包括设备ID 号、用户信息、用户终端状态、用户与用户终端绑定关系、用户“敲门端口”号、根据用户终端认证请求信息进行初次信任评估的评估值等。

3.2 认证和授权

设备配置和注册后,移动终端与动态信任评估系统之间进行身份互认,并由动态信任评估系统定制移动终端的访问控制安全策略,认证和授权流程如图3 所示。

图3 认证和授权流程

(1)身份认证。移动终端与动态信任评估系统之间,通过对对方的签名进行验签,实现彼此的身份认证。

(2)隐身动态信任评估系统。动态信任评估系统访问端口处于“关闭”状态,用户终端只有通过“敲门端口”才能与动态信任评估系统建立连接,丢弃不回应无效访问信息包数据。

(3)动态信任评估。动态信任评估系统根据移动终端当前安全状态信息,利用信任评估算法重新评估移动终端的信任值,根据评估值最终确定是否通过身份验证,并生成移动终端访问办公应用的访问控制安全策略。

(4)数据加密传输。移动终端与动态信任评估系统、动态信任评估系统与安全网关之间的数据传输,利用对方的公钥对发送数据加密,利用己方的私钥对接收数据解密,实现彼此之间交互数据安全传输。

3.3 业务访问控制

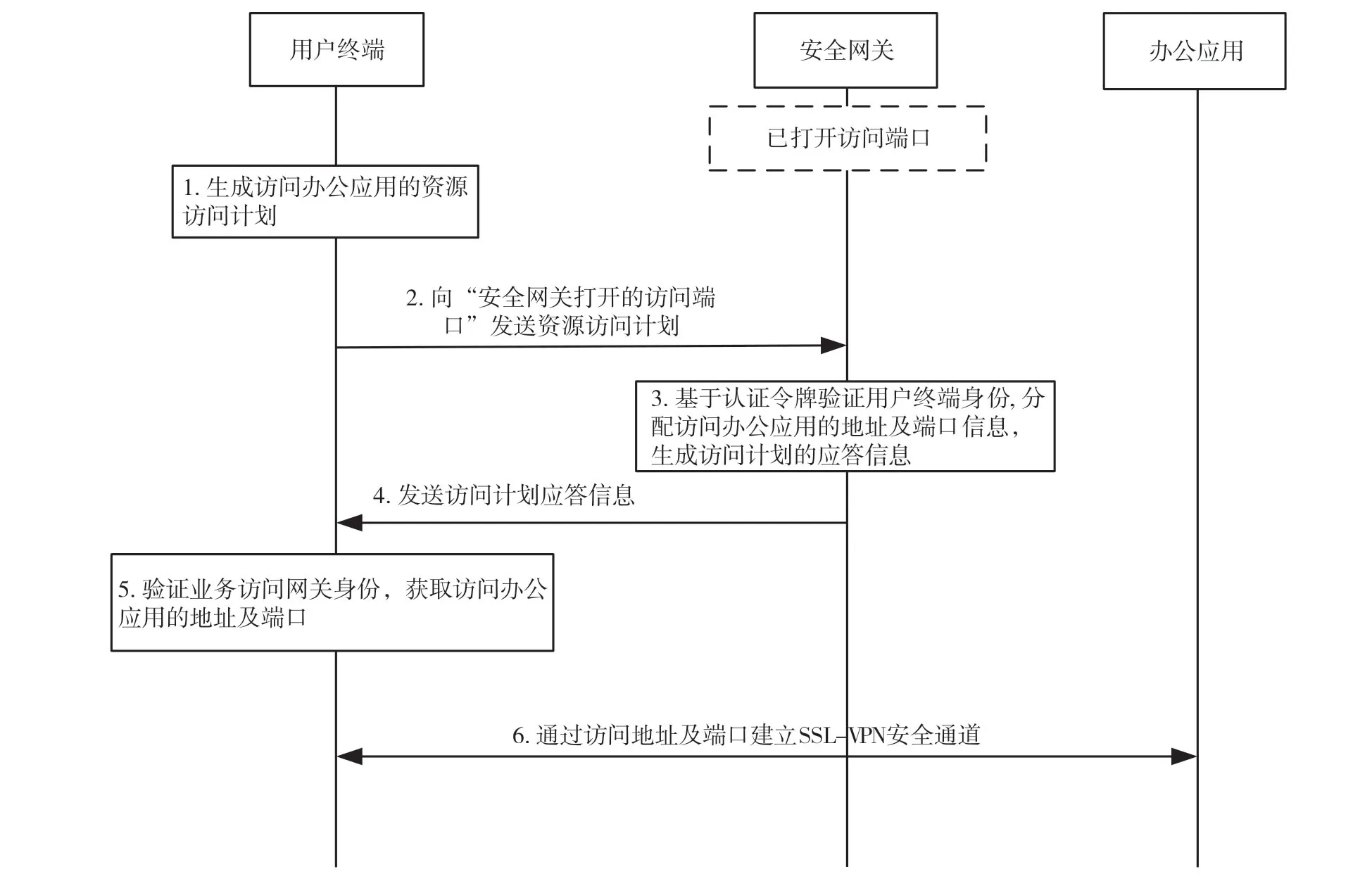

在完成移动终端认证和授权的基础上,移动终端与安全网关进行身份认证,并从安全网关获得访问办公应用的地址及端口,最终实现业务访问,业务访问控制流程如图4 所示。

图4 业务访问控制流程

(1)身份认证。利用用户终端的访问令牌信息,实现安全访问网关对移动终端的身份认证;通过对安全网关的签名进行验签,实现用户终端对安全网关的身份认证。

(2)隐身安全网关。“关闭”安全网关访问端口,用户终端只能通过认证和授权过程中由动态信任评估系统分配的安全网关访问端口,与安全网关建立连接,丢弃不回应无效访问信息包数据。

(3)隐身办公应用。用户终端只能通过安全网关分配的办公应用地址及端口与办公应用之间建立连接通信。

(4)数据安全传输。移动终端与安全网关利用对方的公钥对发送数据加密,利用己方的私钥对接收数据解密,实现彼此之间交互数据安全传输;移动终端与办公应用之间建立SSL-VPN安全通道,实现业务数据的安全传输。

3.4 安全性分析

本文对先认证后连接、身份认证、动态授权、资源隐身和数据加密传输五个方面进行了安全设计,可有效满足零信任网络移动办公系统的安全需求。其安全性分析如下:

(1)先认证后连接。移动终端只有通过身份认证,方能获得访问办公应用的地址和端口,防止未通过认证的移动终端连接访问办公应用,确保先认证后连接,有效规避非法用户终端、0Day 病毒、APT 等恶意攻击。

(2)两次身份认证。通过对移动终端进行两次身份认证设计,动态信任评估系统、安全网关分别对移动终端进行身份双向识别,确保移动终端身份的合法性,防止非法终端接入。

(3)动态授权。通过动态信任评估系统对需要认证的移动终端进行信任评估设计,可按需向移动终端授权,动态调整访问控制安全策略,可实现细粒度的权限控制,可有效避免移动终端权限过时和过度授予。

(4)资源隐身。通过三重防线设计,对系统资源进行隐身。在移动终端和动态信任评估系统、安全网关、办公应用之间采用“专用”端口连接和采用丢弃不回应非法数据包策略,可有效减轻利用端口进行恶意攻击,从而确保动态信任评估系统、安全网关、办公应用等资源安全。

(5)数据加密传输。通过采用非对称算法对控制平面数据加密、采用对称算法对数据平面数据加密设计,在确保信息安全传输的同时,还提高了业务数据的加解密效率。

4 系统优势

本文提出的系统的优势如下文所述。

(1)有效解决现有办公系统安全防护短板问题。移动办公系统已打破传统的网络边界,以边界构建安全防护体系不再适用;默认内部网络为可信域,无法控制内部人员越权访问等安全问题;先连接后认证的应用模式,不能有效规避包括0Day、APT 等在内的各种高级网络攻击。针对以上问题,可采用基于零信任的移动办公身份认证及访问控制技术,构建移动办公系统的新型安全防御体系。

(2)提升移动办公系统的抗网络攻击能力。通过对移动终端的两次身份双向认证、关闭端口隐身网络资源和非法访问不予回应的安全设计,相对于利用访问凭据访问移动办公系统的传统方式,可有效杜绝利用端口扫描进行网络攻击,提升网络安全防护能力。

(3)增强移动办公系统的业务及数据安全。基于移动终端的安全属性、办公系统的数据属性和访问主体属性,对移动终端的信任值采取动态信任评估、动态授权,可对用户进行精细化的授权管理,降低办公系统业务及数据泄露风险,从而保证移动办公系统的业务及数据安全。

5 结语

本文提出的基于零信任的移动办公身份认证及访问控制技术,实现了零信任体系提供以身份为基石的业务安全访问、持续信任评估和动态访问控制[5]等关键能力,满足零信任网络的安全防护要求,可有效指导具有内、外网互联需求的企业建设安全的移动办公等业务网络,特别适用于移动通信、云计算等场景应用。零信任网络是未来业务应用的发展趋势,但对传统网络边界安全防护机制的打破不是一蹴而就的[10],同时也不能完全放弃已有的网络安全技术而另起炉灶[1],需要与现有网络安全技术如身份认证、访问控制等和现有产品有机结合,稳步有序推动零信任网络的实用化进程。