编者按:本文摘自《白帽汇针对金融领域伪基站钓鱼黑产的分析报告》,北京白帽汇科技有限公司出品

伪基站钓鱼一直以来都是导致金融巨额损失的重灾区,即使在法律和技术进行安全管控的情况下,形势也变得越来越严峻。

黑产(黑色地下产业的简称)会通过严密的组织和流程获取金融用户的账号信息(银行卡账号、密码、身份证号、CVV信用卡验证码等),进而进行大批量金额的转出。

根据《中国互联网站发展状况及其安全报告(2015)》显示,共有6116个境外IP地址承载了93136个针对我国境内网站的仿冒页面,仿冒页面数量较2013年增长2.1倍,虽然各部门都在配合打击钓鱼欺诈类网站,但是越来越多的黑产团伙,开始利用频繁更改域名,租用境外服务器等手段躲过有关机构的监管拦截,导致钓鱼欺诈现象屡禁不止,根据相关监控数据显示每天都有大量新增的钓鱼上线,这些钓鱼网站时效性短,部署搭建容易,成本低廉。

保守估计,中国金融领域每年遭受伪基站钓鱼攻击导致的金额损失高达100亿。

“白帽汇”在2016年三月份针对金融领域的伪基站钓鱼的黑色产业链进行了深入的调查分析,在分析攻击流程的基础上加上了黑产反制的技术,通过技术手段获取了钓鱼网站的后台或数据的管理权限,获取了受害用户的详细清单,钓鱼网站的源代码,拦截短信的APK,以及伪基站发送短信的模板等信息。

在本次调查过程中发动了广泛的力量,针对追踪收集到的1947个钓鱼网站进行反制和溯源分析,深入了解和还原出该条黑色产业链的各个渠道流程。

最终从钓鱼网站的后台截获了超过50000个金融客户的账号,去重后有超过19000受害用户信息,账号主要覆盖工商银行、建设银行、农业银行、储蓄银行、中国银行以及其他城商行。保守估计受害金额达2亿元,其中单个用户最大余额超过一百万。受骗人群主要集中在20-30岁的人群,地域分布以二、三线城市为主。

伪冒的钓鱼站中又以工商银行和中国移动充值居多,而通过对受骗人群性别统计,其中女性受骗率远远高于男性。在整个产业链条中,在后台进行数据清洗(行话又称“洗料”)的人获利最多,远远高于产业链中实施伪基站钓鱼的其他环节。

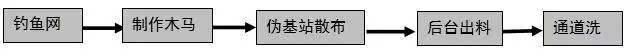

伪基站钓鱼黑产简单流程示意图:

各个环节工作内容:

制作网站:有专人抢注类似于运营商,各大银行机构的域名进行出售或自己用,有专业的人员进行仿站模仿类似于运营商、各个银行的网站,然后购买美国或者香港免备案服务器进行搭建后制作过域名拦截程序。据了解市面上搭建一个完整的钓鱼网站价格也就在1000元到1500元左右。

木马制作:由程序开发人员进行开发后,以几千元不等的价格将源码卖给下级代理进行二次开发出售(根据各大杀毒库的更新情况制作“免杀”)以每周2000元进行出售。

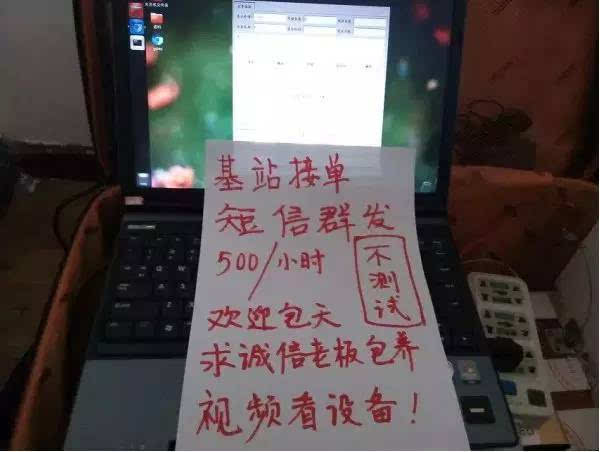

伪基站发送钓鱼短信:这个一般为线下交易,,包吃包住包油钱以每小时500元左右为酬劳或以合作分成的方式,让有伪基站设备的人带着伪基站游走在繁华的街区进行大范围的撒网(发送钓鱼网站)。

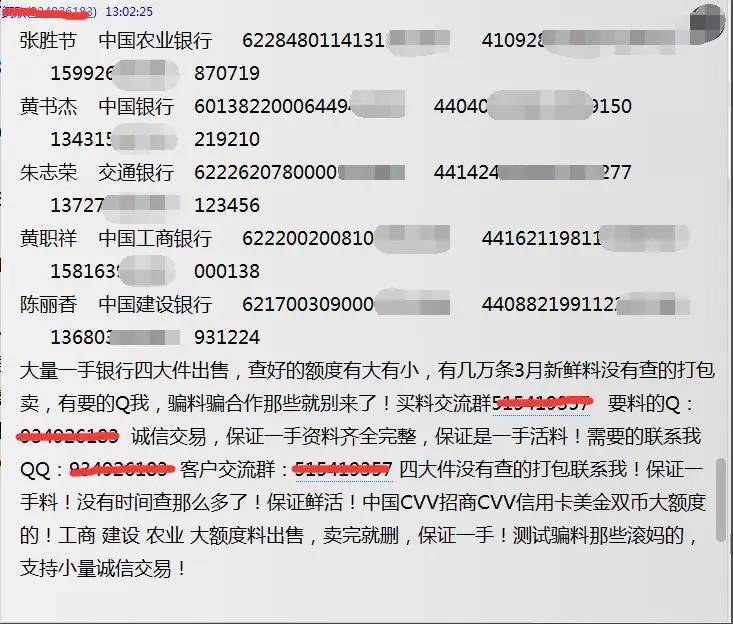

“出料”:将钓鱼网站后台收到的数据进行筛选整理(利用各个银行的在线快捷支付功能情况查余额,看看是否可以直接消费进行转账或第三方支付进行消费),自己无法将余额消费的将会以余额的额度以不同的价格出售(大部分会打包起来以每条1元的价格进行多次叫卖)余额巨大的有时还会找人合作进行“洗料”。

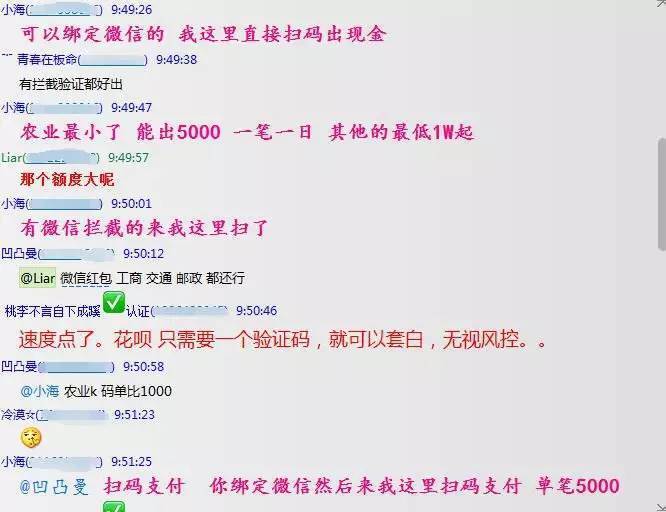

“洗料”:通过多种方式将“料”进行变现,一般开通快捷支付充值水电、话费、游戏币或者利用其他存在第三方支付转账接口和银行快捷支付漏洞等,将“四大件”变成成现金后通过各种规避追查的手段与合伙人按比例(一般以料的额度按5:5 4:6 3:7这些比例)进行分账,日均可以赚取10万元以上。

在了解了各个环节的具体工作内容之后,我们再来具体看下这些“黑产”从业者是怎么样一步一步进行钓鱼的。

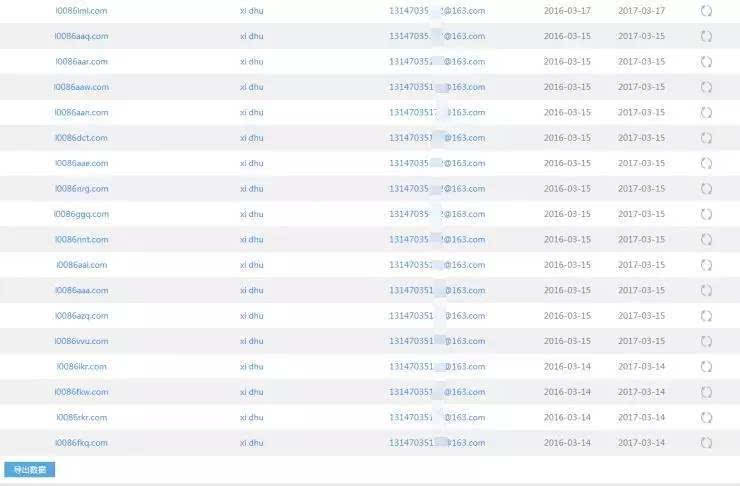

▌1、虚假域名

在我们的调查中他们会事先购买大量类似于运营商、银行机构的域名。在这个完整的产业链里有一些就是出售这些域名的,由于安全厂商,以及公安的打击,所以通常域名的存活周期也是非常的短,一般有效周期为1-7天,基本是打一枪换一个地方,需要使用到大量的域名。

▌2、钓鱼网站

接来下就是制作出售维护钓鱼网站的。成本很低,固定的几套源码修改下直接就可以搭建起来。

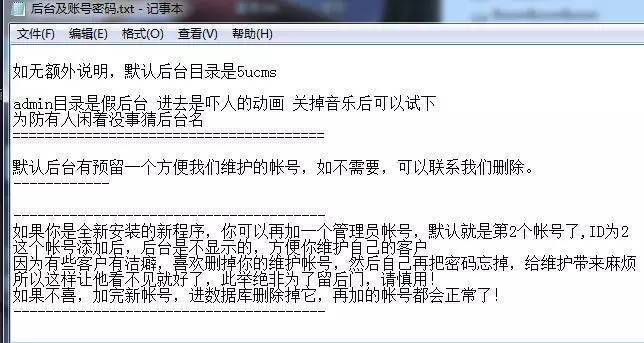

在我们反制下的许多钓鱼站之后在源码里发现一些有趣的东西——黑吃黑,在源码的说明里面这样写着“默认后台有预留一个方便我们维护的帐号,如不需要,可以联系我们删除。”然后下面那段文字就是教你怎么添加一个后门帐号(“方便维护”)。

▌3、短信拦截木马

”从技术原理和实现上看并不复杂,大多通过注册短信广播(BroadcastReceiver)或者观察模式(ContenetObserver)监控手机短信的收发过程,当然也出现一些功能更全面强大的远控类手机木马,短信拦截之中的一项功能。网上类似的短信拦截源码也非常多,了解过安卓开发的都可以很快编写出一个“短信拦截马”,这也是“短信拦截马”变种速度快、传播泛滥的一个重要原因。

目前我们调查中遇到有两种,一种由编译好的软件填入手机号、发件邮箱账号密码、收件邮箱、木马到期时间即可自动生成一个带有木马病毒的手机APP。(成本小但是利益大,使用无限制,只要利用生成器就可以制作拦截马,导致拦截马泛滥。)

另一种相当于PC版中的远程控制软件一样,由一个控制端也叫服务端(由“钓鱼者”控制)和一个受控端也叫客户端(受害人安装的手机APP)组成,然后“钓鱼者”就可以控制受害人的手机。

▌4、伪基站群发

域名、网站、木马,都准备好了,他们会找伪基站把钓鱼网站在繁华的街区散发出去。

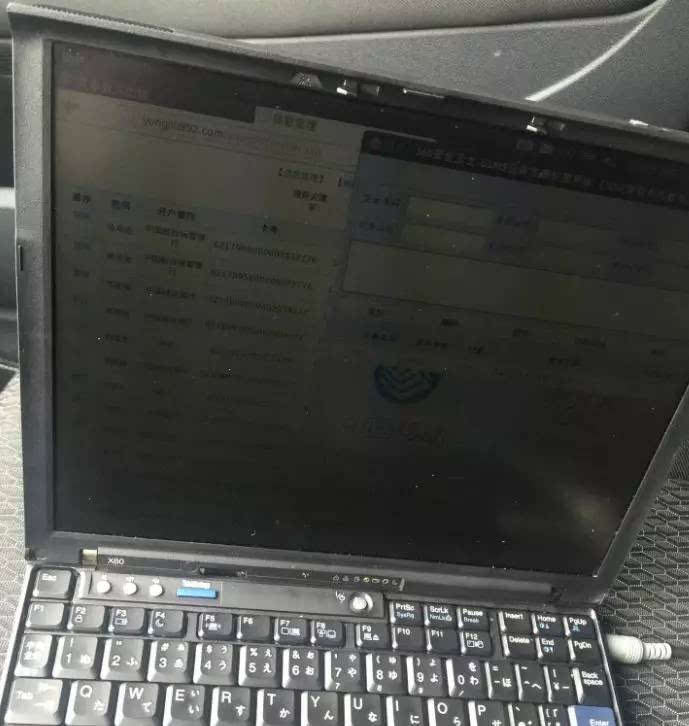

“伪基站”即假基站,设备一般由主机和笔记本电脑组成,通过短信群发器、短信发信机等相关设备能够搜取以其为中心、一定半径范围内的手机卡信息,通过伪装成运营商的基站,冒用他人手机号码强行向用户手机发送诈骗、广告推销等短信息。

通过对qq群搜索就会出现很多相关的伪基站贩卖群:

当人们路过繁华的街区就会收到类似的钓鱼短信:

▌5、“洗料”(盗刷)

钓鱼者坐等受害者“上钩”在这现在这个互联网发达交易便捷的时代有了你手机的权限,和银行卡账户密码,即可通过快捷支付方式将你的钱财转走。有些没开通网银的受害者的卡他们也会有办法的。

钓鱼者将获取的姓名、证件号码、银行卡号、银行密码、手机号码即被称为“四大件”

在这些无法被快捷支付的“四大件”(料)

就会将受害者的个人信息进行叫卖,或者找洗料通道(由于国内各类混乱的支付渠道缺乏有效安全监管,导致黑产团伙一般是通过银行、商户或者第三方支付的各类快捷支付渠道将用户卡内资金转走,他们会购买游戏币、彩票、话费充值、机票门票等多种多样的洗料方法。有些信用卡CVV码泄漏的用户还发现通过境外消费渠道被划走资金。有些被感染手机可能还会被订阅一些恶意扣费服务或者使用手机话费支付购买游戏点卡后再进行销赃)进行利益最大化。

以工商为例,只要可以用验证码与“四大件”完成得即可成为被变现的途径。

下面是某洗料群的讨论哪个银行好变现。

工商银行服务条约,拥有手机短信权限和银行卡号与密码可利用下面这些业务。

融e联:

工行e支付功能:

工行快捷支付注意事项:

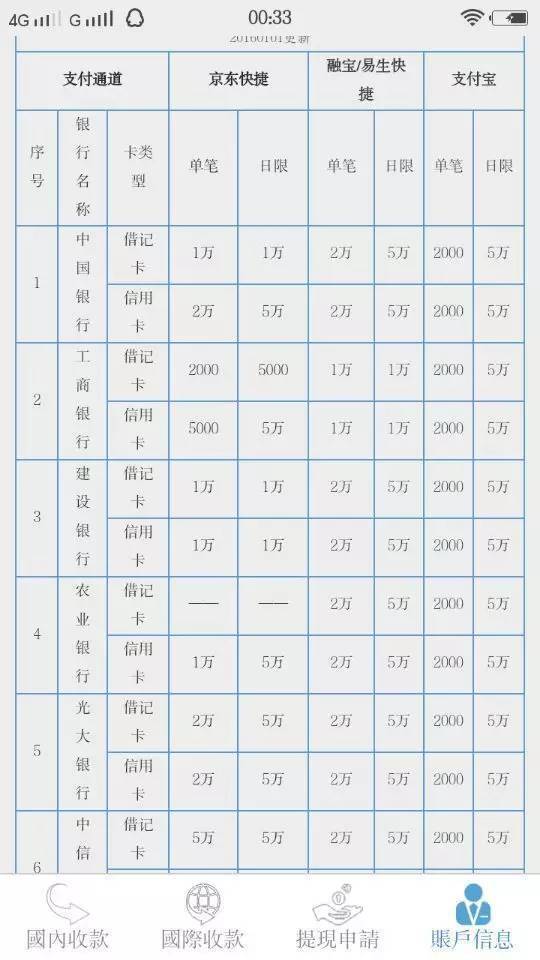

以下是一些通道的限额,洗料者一般会先转账获得现金,当通道内现金转账达到限额后就会用购买商品的方式再将余额消费掉。